標的型攻撃とは

標的型攻撃は特定の国や企業などの組織の情報を狙ったサイバー攻撃の一つで、組織に所属する方が意識しておくべき攻撃手法の一つであるといえます。

IPA(情報処理推進機構)がまとめている「情報セキュリティ10大脅威」では2016年から2020年まで5年連続で、組織編の第1位にランクインしています。

標的型攻撃の例としては、2015年の日本年金機構の情報流出事件や、2020年初頭の複数の防衛関連企業が不正アクセスを受けた事件などが挙げられます。

日本年金機構の事例では標的型メールが合計で124通受信され、添付ファイル等を開封した職員が合計で5名、感染した端末は31台でした。

そして3日間で約125万件の個人情報が流出したことが報告書で明らかになっています。

これを対岸の火事とせず、積極的に標的型攻撃の知識を得て、対策することが重要です。

標的型攻撃の被害にあうとどうなるの?

まず、標的型攻撃の被害にあい、パソコンなどの端末がウイルス(マルウェア)に感染させられてしまうとなにが起こるのでしょうか?

従業員の端末が1台でも感染させられてしまうと、攻撃者はそのパソコンを起点として、犯行が見つからないようにしながら組織内部のネットワークやサーバなどを探索し、情報を収集します。

そして、標的組織内の他のパソコンに対して不正アクセスを繰り返し、企業の機密情報や知的財産、個人情報といった情報資源を盗み取ったり、システムを破壊したりします。

その結果として、情報の流出や企業の信頼性低下、損害賠償、追加の対策など、組織は多くの損害を被ってしまいます。

標的型攻撃の手順

次に標的型攻撃はどのような手順をもって行われるのでしょう?

標的型攻撃の多くはメールを利用して行われ、「標的型メール攻撃」と呼ばれることもあるほどです。

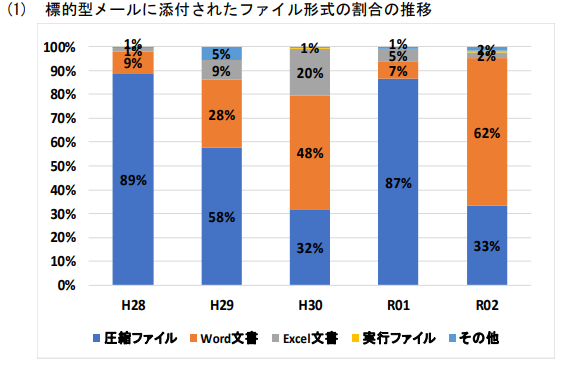

標的型メールに添付されるファイル形式はさまざまあり、2019年は圧縮ファイルが9割近くだったのに対して、2020年にはWord文書が増加しています。

「令和2年におけるサイバー空間をめぐる驚異の情勢などについて(警察庁2021年3月4日)」

その多くの場合、諜報員や産業スパイ、犯罪グループといった攻撃者は、標的の組織内のパソコンをウイルスに感染させようと上のようなファイルを添付したメールを送信します。

そして誰か従業員一人にウイルスを実行させて感染させることで、その従業員の端末を足掛かりに標的の組織に入り込むのです。

「注意していれば大丈夫」と思うかもしれませんが、注意していても被害にあってしまうのが現実です。

攻撃者が攻撃を受信者に不審に思われず、感染後も犯罪が見つけられないように偽装する仕掛けには、

- アイコンの偽装

- 文書ファイル形式のウイルスの使用

- SNSで信頼感を持たせて足掛かりにする

- 特定のセキュリティソフトを停止

- 不正接続先から特定の応答が得られないと動作を止める

などさまざまな種類があり、巧みに攻撃を試みます。

このようにウイルス自身の存在を隠すだけではなく、攻撃していることが見つからない工夫やウイルスを解析されることを回避する工夫など、さまざまな仕掛けを攻撃者は施しています。

それ故に、攻撃対象を限定した標的型メールで「不審なメールだ」と気づけないものが多くなってきています。

メール以外の手段による標的型攻撃には、

標的組織の従業員がよく閲覧するウェブサイトを改ざんし、閲覧させることでウイルスに感染させる水飲み場型攻撃や、

組織が使用するクラウドサービスなどに不正アクセスすることで認証情報を窃取し、標的組織の内部へ侵入するものもあります。

巧妙に工夫された標的型攻撃は、攻撃されて感染し、被害が広がるまで気づくことが難しいのです。

標的型攻撃の防ぎ方

こうした標的型攻撃は、上で述べたように、メールを受け取る狙われた組織の従業員が気づけないように多くの工夫が施されており、完全に防ぎきるのは難しいのが現状です。

標的型攻撃を防ぐ確率をできる限り上げるため、攻撃者の侵入を防ぐ「入口対策」、侵入された場合に犯行を未然に防ぎ、すばやく対処をするための「内部対策」、そして外部へ情報を持ち出そうとするのを防ぐ「出口対策」を実施することが重要です。

入口対策

入口対策とは、どのような攻撃を受けても侵入されないように、さまざまな対策を入口(ゲートウェイ)に施すことです。

いわゆるフィルタリングなどのことです。

他にも従業員のセキュリティ意識を高める教育を実施したり、セキュリティルールを徹底したり、組織で利用するソフトウェアなどを常に最新の状態にしておくことなども入口対策として重要です。

各デバイスのウイルス対策も従業員まかせにせず、統合運用管理ツールなどを利用してセキュリティ対策状況や各デバイスのソフトウェア更新状況を把握してリスクの可視化を図りましょう。

しかし、標的型攻撃は人的要因が絡む攻撃であり、検知しきれないことがあり、入口対策だけで十分とは言えません。

そこで、「ある程度の侵入は仕方ないので機密情報を外に持ち出させないことが大事である」という発想の転換を図った結果として次で述べる内部対策や出口対策があるのです。

内部対策

内部対策とは、侵入されることを前提として、犯行をいち早く検知して被害を未然に予防する対策のことです。

代表的な内部対策として、ログ監視が挙げられます。

不審な動きが社内で行われていないか監視して、問題がある場合は警告を発します。

この取得したログは、侵入発覚後に被害内容の特定や原因の追及をするための重要な情報源ともなります。

他にも、重要サーバの要塞化(アクセス制御、暗号化など)も重要です。

出口対策

出口対策とは、社内から社外への通信を監視して、外部の悪意のある危険なサーバー等との通信を検知・遮断・通知する対策のことです。

これによって情報流出のリスクを軽減できます。

まとめ

標的型攻撃は特定の国や企業などの組織を狙ったサイバー攻撃の一種で、組織に所属する方が意識しておくべき攻撃手法の一つです。

被害をうけた組織の被る損失が大きい上に、感染したことに初期のうちに気づくことも難しいです。

この標的型攻撃を入口対策だけで防ぎきることは難しいのが実情です。

しかし、内部対策・出口対策と組み合わせて多層防御を行うことで、出来る限り標的型攻撃を防ぐ確率を上げることが可能です。

意識を高めつつ、多層防御を実施しましょう。

関連プラン導入事例

関連記事

『ウイルス対策ソフトだけでは不十分?多層防御のセキュリティを』