サイバー攻撃対策とは

サイバー攻撃とはコンピュータネットワークを対象にして行われる攻撃のことです。

目的は、愉快犯や私怨・金銭目的・政治目的まで多岐にわたり、対象も個人から企業・政府組織まで幅広く、あらゆる目的であらゆる対象が狙われいているといっても過言ではありません。

主に行われるのは、データ破壊や改ざん・窃取・システムの機能不全を起こさせるなどの犯罪行為で、機会損失や知的財産の侵害はもとより、最悪業務停止まで至るケースもあります。

攻撃方法として、ウイルスを使ったものやネットワークからの侵入を試みるもの、ネットワークから攻撃し、企業活動を停止させるものなどがあります。

そのようなサイバー攻撃を未然に防ぎ、被害を最小限に抑えるのがサイバー攻撃対策です。

従来は侵入をいかに防ぐかという入口対策が中心でした。

しかし、IT技術の進歩とともに、サイバー攻撃も巧妙化・多様化し、全ての攻撃を入口で防ぎきるのは難しくなってきました。

そこで内部対策と出口対策が重視されるようになってきました。

つまり、「侵入されない」対策から、「侵入されることを前提としている」対策に変わってきたのです。

侵入されたら被害がでるではないか!と思うかもしれません。

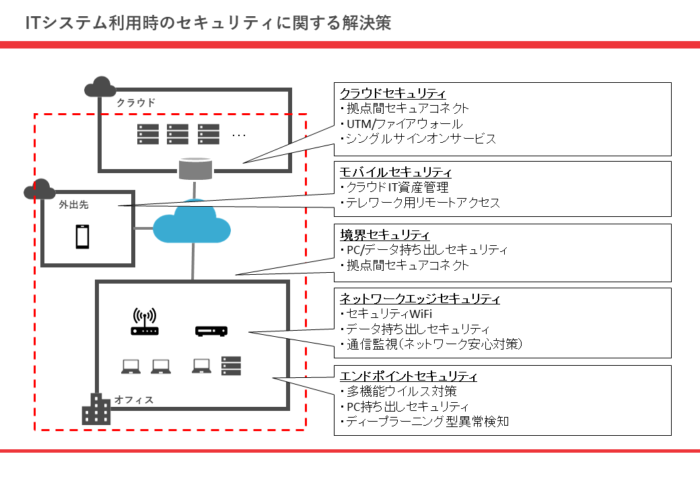

ちなみに、ITシステム利用時のセキュリティに関する解決策には以下のようなものがあります。

もちろん侵入されないために入り口対策は従来通りしっかり行う必要がありますが、大企業が多額の資金をかけても100%守り切ることができないことがわかってきたため、

「万が一侵入されても、被害を出さないようにする。もしくは被害を最小限に抑える」ということに視点が向けられ始めたのです。

家に消火器があれば、火事になっても全焼しなくて済むかもしれません。

家に泥棒が入っても警報を鳴らせば、驚いて逃げて、何も盗られないかもしれません。こういった考えに似ています。

ここでは、「入口」「内部」「出口」の3つのポイントによるサイバー攻撃の対策についてどういった対策ができるか、説明します。

入口対策

まず、従来セキュリティ対策で重視されてきた入口対策です。

侵入を防ぐべく、ファイアウォール・スパムフィルタ・URLフィルタ・不正侵入検知/防御システム(IPS/IDS)などの対策ができます。

具体的には、

- パソコンにウイルス対策ソフトをインストールする

- 企業のネットワークルーターをUTMに変更する

- サーバを守る場合は、別途ファイアウォールを導入する

- URLフィルタ製品を導入する

- Eメールフィルタを導入する

といったことが行われます。

また、ネットワークに簡単に接続できないようにするために、ネットワーク接続のパスワードを複雑化したりMACアドレスという、コンピュータの識別番号を基に、許可しているコンピュータしか接続できないようにすることも行われています。

なお、現在、働き方改革でテレワークが推し進められることによって、侵入のリスクが増えているという側面もあります。

テレワークに対応するために、入口のセキュリティレベルを低く設定し直している企業も多いためです。

侵入を完全に防ぐのではなく、侵入された後の対策、特に機密情報を外に漏らさない為の対策が次に述べる内部対策と出口対策です。

また一方で、ウイルス対策ソフトにURLフィルタなどの機能が付いてきたりファイアウォールや不正侵入検知などの機能が統合されたUTMがでてきたりしています。

内部対策

内部対策は侵入を前提として、犯行をいち早く発見して情報漏洩を未然に防ぎます。

内部対策にはログ監視やファイル暗号化、ファイル変更検知(改ざん検知)、バックアップがあります。

ログ監視はパソコンのアクセス記録であるログを監視し、不審な振る舞いの早期発見や社内犯行の抑制に効果を発揮します。

ファイル操作ログ取得や画面のキャプチャなど、例えばAさんがファイルサーバのxxというファイルを何月何日何時にアクセスしたといったことを記録してくれるものもあります。

ファイル暗号化は、万が一機密情報が持ちだされても解読できないようにファイルを暗号化しておく対策です。

ファイルサーバに置いたファイルだけを暗号化するものや、パソコンのハードディスクを全て暗号化するものがあります。

利用者にはファイルを開くたびに暗号化の解除のパスワードを入力しなくてもいいように利便性を下げることなく、暗号化できる製品ものもあります。

ファイル変更検知(改ざん検知)は、主にWebサーバの情報を不正に書き換えられたときに検知するために利用されることが多いです。

有名企業や官公庁のホームページが改ざんされたというニュースを覚えている方もいらっしゃると思います。

もちろん、Webサーバ以外にも改ざんされたら困るものに改ざん検知の対象とすることもできます。

バックアップは、ランサムウェアという、身代金要求型攻撃に対する対策です。

身代金要求は、「このファイルを開きたければ、xx万円払いなさい」という脅しをかけて、金銭を取ろうとします。

実際に金銭を支払えば、ファイルが元に戻ってファイルを開けるようになるのですが、そもそもバックアップからウイルス感染前の状態に戻すことができればウイルスに感染したファイルは元に戻す必要がないのです。

これらの対策をするだけでなく、対策の状況を簡単に見れるようにしたり、問題があった時に検知を素早くしたりする取り組みも大切ということも覚えておきましょう。

出口対策

出口対策では内部対策と同じく、侵入を前提として情報漏洩を未然に防ぎます。

内部から外部へ出ていく通信を監視して、重要な情報の漏洩を防いだり、マルウェアが外部と通信することを防いだりします。

通常のファイアウォールでは、パソコンの通信がどこのサーバとどういう情報をやり取りしているかを把握できていません。

昨今でてきている「L7ファイアウォール」「次世代ファイアウォール」と呼ばれる製品は、こういったパソコンの通信先サーバや

“企業のだれが通信しているか”を判別し、通信を許可したり遮断したりすることができます。

こうすることで、不正なサーバに情報が送られることのないようにしています。

製品によっては、ウイルスに感染したことを検知したらすぐに通信を遮断してくれるものもありますが出口対策ができるL7ファイアウォールや次世代ファイアウォールでは、最新のウイルスに感染して、感染を検知できない場合でも通信を遮断することができるメリットがあります。

なお、昨今の通信はHTTPSやSSLといった技術で、外部から読み取れなくするために暗号化が行われています。

ここでいう”外部”というのは、社内の管理者が従業員の通信を読み取ることもできないという意味もあります。

通信の内容が読み取れないちうことは、どういった通信をしているかを把握できないため出口対策の製品が成り立たない場合があります。

そこで「L7ファイアウォール」や「次世代ファイアウォール」はSSLインスペクションと呼ばれる技術を使って暗号化されている通信を読み取る必要があり、製品によってはこの機能がないものがありますので注意してください。

まとめ

サイバー攻撃は多様化、複雑化しており、日々新しいウイルスや攻撃が出てきている状況です。

そこから守るためには、入口対策・内部対策・出口対策の多重防御と、万が一攻撃にあっても、被害を出さない、最小限にとどめる仕組みが大切です。

自社で守るべきものはなにか、何の脅威からどのように守るか、守れなかったときにどういった情報が必要かといったことを考え、必要なサイバー攻撃対策を準備してください。

関連プラン

関連プラン導入事例

関連記事

『ウイルス対策ソフトだけでは不十分?多層防御のセキュリティを』